TiCon 4 unterstützt Single Sign On mit Microsoft Entra ID (früher Azure Active Directory). Um die Einrichtung vorzunehmen sind die folgenden Arbeitsschritte notwendig:

![]() 1.

Registrierung von TiCon als App im Azure Directory

1.

Registrierung von TiCon als App im Azure Directory

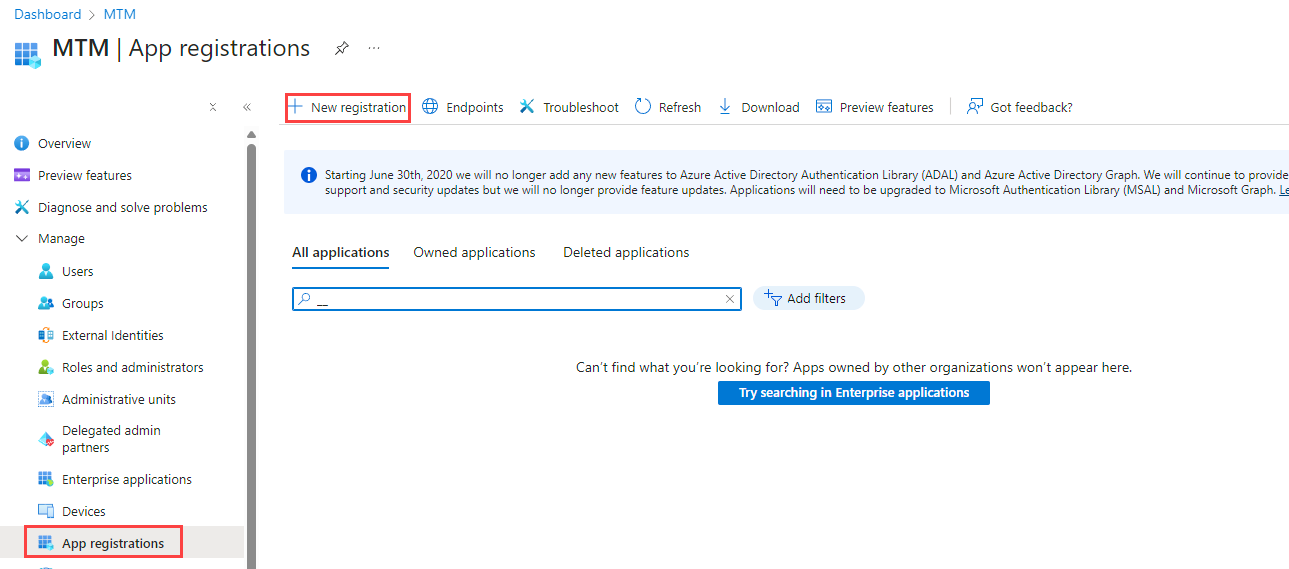

1.1.Azure Portal aufrufen:https://portal.azure.com und einlogen oder: Direktlink zum Bereich App Registrations aufrufen, in diesem Falle weiter mit 1.4. 1.2. Klick auf Entra ID 1.3. Klick auf App Registrations im Navigationsmenü auf der linken Seite 1.4. via +New registration eine

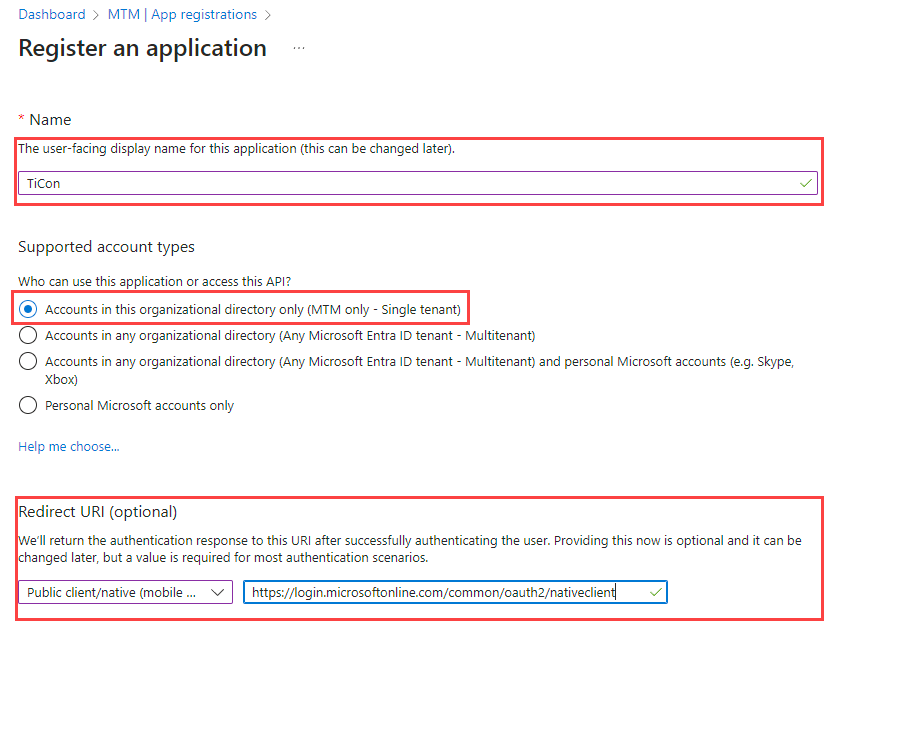

1.5.

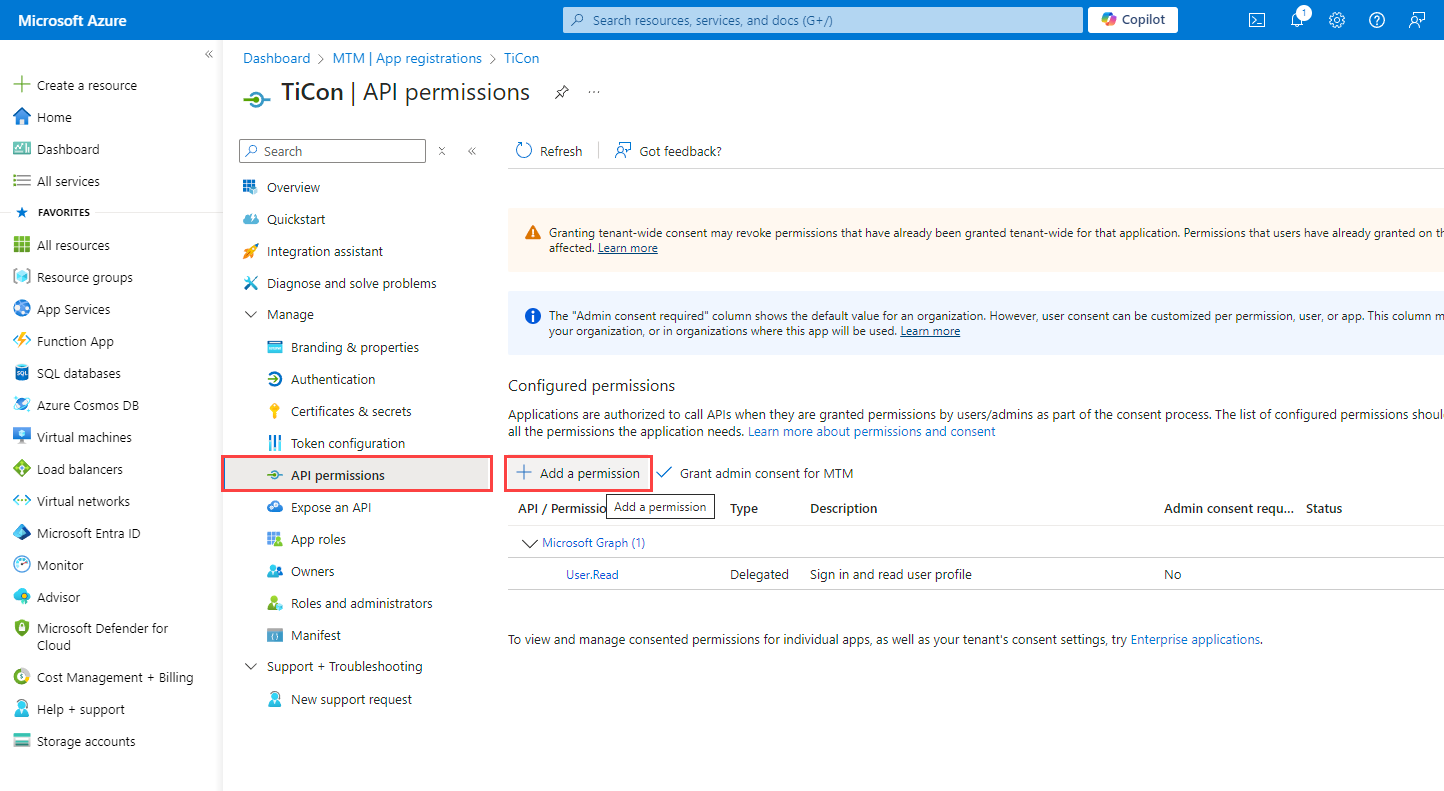

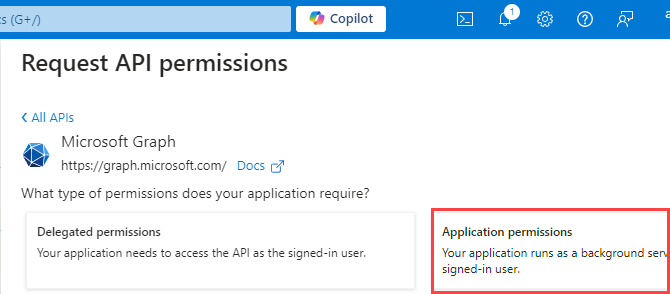

1.6.Single tenant auswählen 1.7.unter Redirect URI (optional) Public client/native (mobile & desktop) selektieren 1.8.im Bereich Authentication die Platform configuration Mobile and desktop applications hinzufügen und die Redirect URI "https://login.microsoftonline.com/common/oauth2/nativeclient" eintragen 1.9.Im Bereich App-Registration >TiCon API Permissions auswählen 1.10.durch einen Klick auf +Add a permission eine

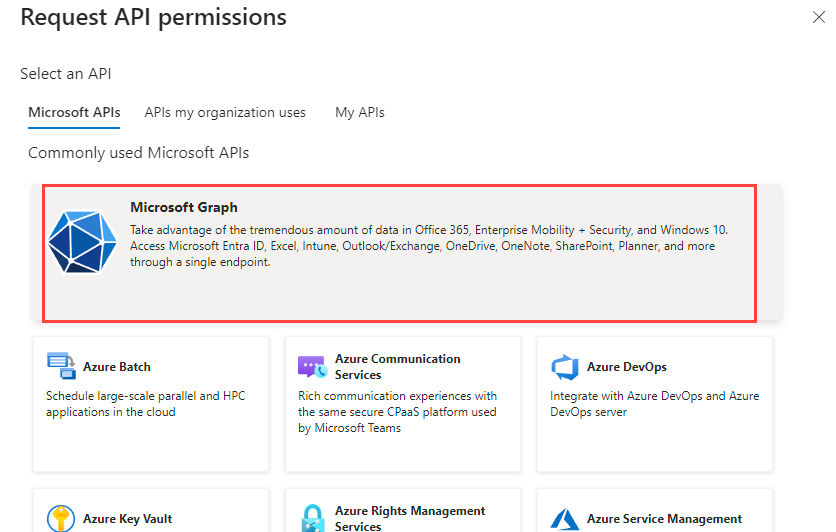

1.11.im folgenden Fenster

1.12.

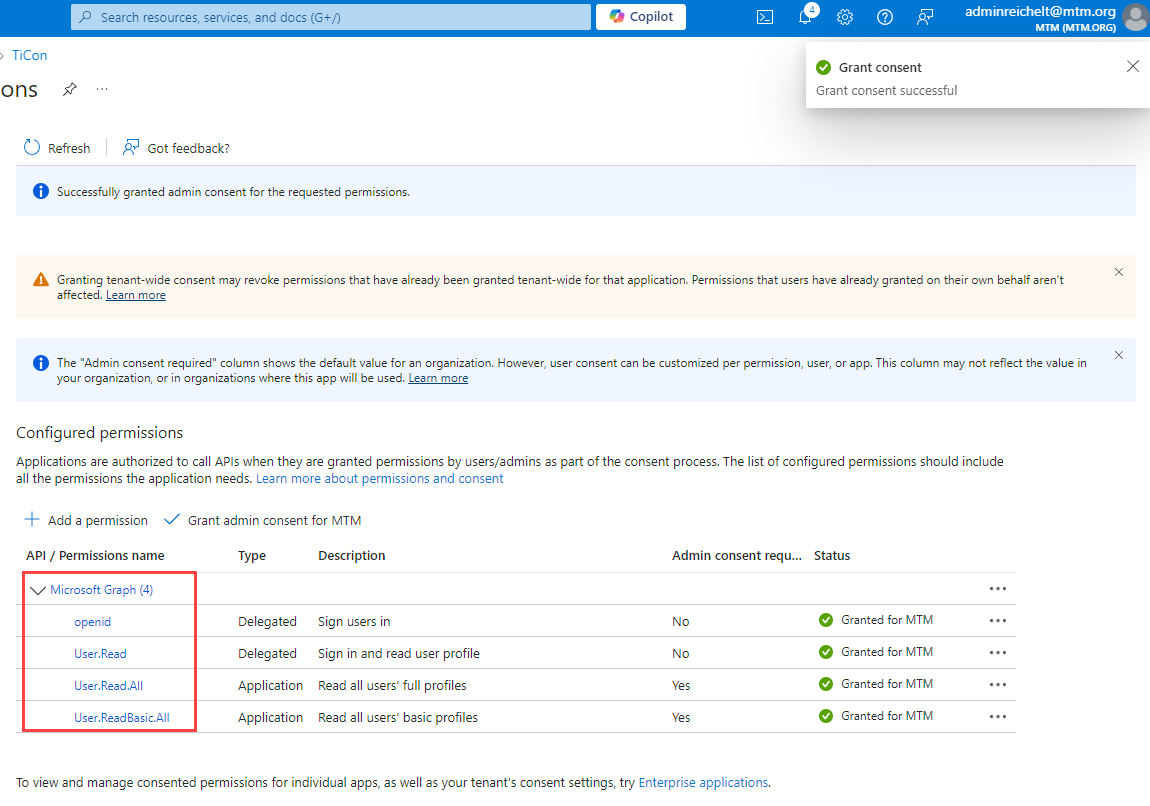

1.12.Folgende

▪openid ▪User.Read ▪User.ReadBasic.All ▪User.Read.All ▪Group.Read.All Dadurch können mit TiCon4 die Entra ID Benutzer und Gruppen ausgelesen werden. Der Status muss Granted for… lauten, d. h. ein berechtigter Benutzer muss diese Rechte noch absegnen. 1.13. Klick auf Register um die Registrierung abzuschließen 1.14. Anschließend die neue Registrierung öffnen, Application (client) ID und die Directory (tenant) ID kopieren, da diese in TiCon4 benötigt werden

|

![]() 2. Speichern der Application (client) ID in der TiCon Administration

2. Speichern der Application (client) ID in der TiCon Administration

2.1.TiCon starten. 2.2.TiCon-Admin öffnen 2.3.Unter Programm → Allgemein, die Application (client ID) und Directory (tenant) ID (siehe oben) einfügen und speichern 2.4.Es erscheint ein Dialog zur Anmeldung im Azure Portal 2.5.Für die Anmeldung bestehen zwei Möglichkeiten: 2.6.Einen Azure Benutzer verwenden, der Administrator-Berechtigung für App-Registrations im Azure hat und Erlaubnis (Consent) erteilen 2.7.Einen Azure Benutzer verwenden, der KEINE-Adminstrator-Berechtigung für App-Registrations im Azure hat. In diesem Fall können drei Varianten eintreffen: a.Azure ist so konfiguriert, dass der Benutzer keine Anfrage (Request) an den Admin stellen kann. b.Azure ist so konfiguriert, dass der Benutzer eine Anfrage (Request) für die Berechtigung stellen kann. c.Erlaubnis (Consent) für die App liegt bereits vor. |

Hinweise für den Umstieg von Active Directory auf Microsoft Entra ID

▪Benutzer, die über Microsoft Entra ID angelegt werden, können den gleichen Login-Namen wie die Microsoft Entra ID Benutzer haben, werden jedoch als neue Benutzer betrachtet.

▪Nach der Anlage der Microsoft Entra ID Benutzer kann die Funktion Benutzer übertragen genutzt werden, um alle Daten der ehemaligen Active Directory-Benutzer auf die neuen Microsoft Entra ID Benutzer zu übertragen.

▪Alternativ kann auch nach Eingabe der Application ID auf der Datenbank die SSID der AD-Benutzer gegen die SSID aus dem Microsoft Entra ID getauscht werden.

▪Somit können sich alle Benutzer über Microsoft Entra ID anmelden und alle persönlichen Einstellungen sowie Bausteineigentum bleiben erhalten.

▪Die SSIDs befinden sich in der Tabelle ACTAD0E.

Trouble-Shooting

•In manchen Fällen benötigt Entra ID ein paar Minuten, bis alles aktualisiert ist und ein Login im TiCon möglich ist.

•Zum Testen, welche Daten für einen Nutzer geliefert werden, kann unter https://developer.microsoft.com/en-us/graph/graph-explorer die Query https://graph.microsoft.com/v1.0/me aufgerufen werden.

Wichtig: Der Nutzer muss eingeloggt sein, sonst werden Beispieldaten angezeigt.

Hinweis: |

Bei Fragen hilft Ihnen unser Support-Team unter helpdesk@mtm.org oder unter der Support-Hotline +49 (0) 351 26 999 26 gerne weiter. |